The SolarWinds Backdoor

本ブログは、「The SolarWinds Backdoor: What Should You Do?」の抄訳で2020年に投稿されたブログとなります。

【概要】

2020年12月13日、FireEyeはIT監視・管理ソフトウェア「SolarWinds Orion」のアップデートを通じて、公的機関や民間組織に潜入する世界的なキャンペーンについて情報公開しました。バックドアを仕込むキャンペーンは、早ければ2020年春にも始まっている可能性があります。このキャンペーンの最も危険な影響は、侵入された組織のネットワーク内での横移動(ラテラルムーブメント)や、侵害されたネットワークからのデータ流出という可能性があります。この事象に関連する警告には、以下のようなものがあります。

- CISA(Cybersecurity and Infrastructure Security Agency)は、この悪意のあるコードが存在する場合には、これを除去するよう緊急指令を発表

- US-CERTの通知

- SolarWinds社は、顧客にOrion Platformのバージョン2020.2.1 HF 1への即時アップグレードを推奨するセキュリティアドバイザリを発行

- SANS緊急Webキャスト:”SolarWindsサプライチェーン攻撃について知っておくべきこと”など

タニウムを利用すると、SolarWinds Orion製品がインストールされている端末を特定することが可能です。またUS-CERTのアドバイスに従い、ネットワーク上で端末が通信しないようにしたり、推奨パッチをインストールしてリスクを軽減または排除することができます。

【何が起きたのか?】

SolarWindsは今回のサイバー攻撃を認めて、複数のSolarWinds Orion Platformビルドに脆弱性が挿入されていたことなどの詳細を確認しています。SolarWinds Security Advisoryでは、影響を受けた製品の詳細をリストアップし、サイバー攻撃の手段と方法の詳細を確認しています。

FireEyeは、トロイの木馬化されたコンポーネントをSolarWinds.Orion.Core.BusinessLayer.dllファイルと特定しました。トロイの木馬化されたダイナミックリンクライブラリファイルは、「HTTPを介してサードパーティサーバーと通信するバックドアを含むOrionソフトウェアのデジタル署名されたコンポーネント」です。

最大2週間の初期休止期間の後、悪意のあるソフトウェアは「ジョブ」と呼ばれるコマンドを取得して実行し、ファイルの転送、ファイルの実行、システムのプロファイル、コンピュータの再起動、システムサービスの無効化などを行います。このマルウェアは、ネットワークトラフィックをOrion Improvement Program (OIP)プロトコルに偽装し、偵察結果を正規のプラグイン設定ファイルに保存することで、正規のSolarWindsの活動に紛れ込ませます。FireEyeのThreat Research Advisoryはまた、「バックドアは複数の難読化ブロックリストを使用して、プロセス、サービス、ドライバとして実行されているフォレンジックツールやアンチウイルスツールを識別します」とも述べています。

<タニウムの活用:SolarWinds製品がインストールされている端末を特定>

お客様がタニウムプラットフォームを活用して、脅威をリアルタイムで可視化し、さまざまな制御メカニズムを使用して脆弱性を緩和し、影響を受けたホストをネットワーク上で通信できないように隔離する方法は数多く考えられます。ここではいくつかのモジュール機能を使い、環境に応じて何ができるのかご紹介します。

【Tanium Interact】

Tanium Interact Question

SolarWinds Orionソフトウェアがインストールされている端末を探索

お客様は、Tanium Interactで以下のQuestionを実行することで、環境内のどこにSolarWinds Orionソフトウェアがインストールされているかを確認することができます。

Get Installed Applications contains SolarWinds Orion Core Services from all machines with ( Is Windows equals True and Installed Applications contains SolarWinds Orion Core Services )

※上記は、特定のバージョンのソフトウェアを探したり、特定の悪意のあるインストールを特定したりするものではありません。この質問は、環境全体にインストールされているOrion Coreソフトウェアを特定するのに役立ちます。

【Tanium Threat Response】

悪意のあるSolarWindsを探索

Tanium Threat Reponse のひとつの機能として提供される Indexを有効にしている場合、SolarWinds Orionソフトウェアがファイルシステム上の標準ではない場所にインストールされている場合でも、以下のQuestionにより悪意のあるSolarWinds ソフトウェアを見つけることができます。

Get Index Query File Details[0,*,SolarWinds.Orion.Core.BusinessLayer.dll,*,*,*,*,*,10] from all machines with Is Windows equals True

Get Index Query File Details[0,*,App_Web_logoimagehandler.ashx.b6031896.dll,*,*,*,*,*,10] from all machines.

で怪しいDLLファイルの場所を特定し、そのファイルに対して

“Is File Digitally Signed”

上記を実行すると、ファイルがデジタル署名されているかどうかを、次のような Questionで確認することができます。

Get Is File Digitally Signed[“C:\inetpub\SolarWinds\bin\App_Web_logoimagehandler.ashx.b6031896.dll”] from all machines.

Index MD5 ハッシュ検索

Get Index Query File Details[0,*,””,*,B91ce2fa41029f6955bff20079468448,*,””,*,10] from all machines with Is Windows equals True

Index SHA-256 ハッシュ検索

Get Index Query File Details[0,*,*,*,*,*,32519b85c0b422e4656de6e6c41878e95fd95026267daab4215ee59c107d6c77,*,10] from all machines with Is Windows equals True

サンプルとなるファイルネームおよびMD5ハッシュは以下から閲覧可能

DHS Cyber Directive 21-01

FireEye SUNBURST IOC repository

サンプルとなるファイルネームおよびSHA-256ハッシュは以下から閲覧可能

Microsoft’s Customer Guidance on Recent Nation-State Cyber Attacks

DNSクエリの検索

マルウェアは約 2 週間の潜伏期間を経て、その後 avsvmcloud[.]com のサブドメインを名前解決しようとします。DNSレスポンスは、Command and Control (C2)ドメインを指すCNAMEレコードを返します。Tanium Threat Responseには、エンドポイントによって行われたDNSクエリを監視する機能があります。Recorder が有効で適切に設定されている場合、以下のクエリを使用して、名前 avsvmcloud[.]com を含むドメインを解決しようとしたシステムを識別することができます。

Get Trace DNS Queries[unlimited,1607970189621|1607966590621,0,0,1,0,””,””,avsvmcloud.com,””,””] from all machines

※上記は履歴の無制限閲覧を使用しています。必要に応じて、特定の履歴期間を使用するようにクエリを変更することができます。

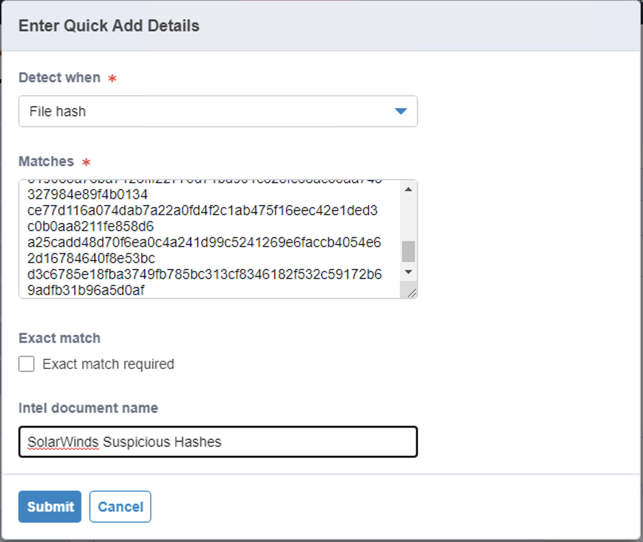

【Threat Response】

侵入痕跡(IOCs)探索

各アドバイザリーに記載されている侵入痕跡(IOC)は、Tanium Threat Responseを使用して検索することができます。Tanium Threat Responseを使用すると、危険な状態になった端末を継続的に検索できるという利点があります。一例として、Quick Scan機能を使うことで IOCを全体検索することが可能です。

ファイルネームまたはパス

Tanium Threat Responseはインシデントに関連するファイルネームを検索することができます。以下の指標を追加することも有益です。

・SolarWinds.Orion.Core.BusinessLayer.dll

・netsetupsvc.dll

・C:\Windows\syswow64\netsetupsvc.dll

・C:\Windows\System32\netsetupsvc.dll

ネットワークIPまたはhostname

Tanium Threat Responseはインシデントに関連するDNSクエリーを検索することができます。以下の指標を追加することも有益です。

・avsvmcloud.com

ファイルハッシュ

Tanium Threat Responseはインシデントに関連するファイルハッシュを検索することができます。以下の指標を追加することも有益です。ここでは一例を掲載します。

・B91ce2fa41029f6955bff20079468448

・02af7cec58b9a5da1c542b5a32151ba1

※最新のハッシュについては各アドバイザリーをご覧ください。

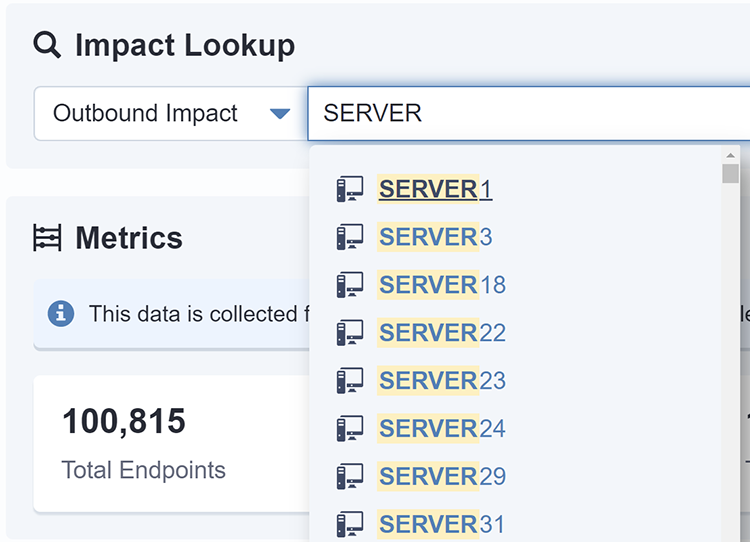

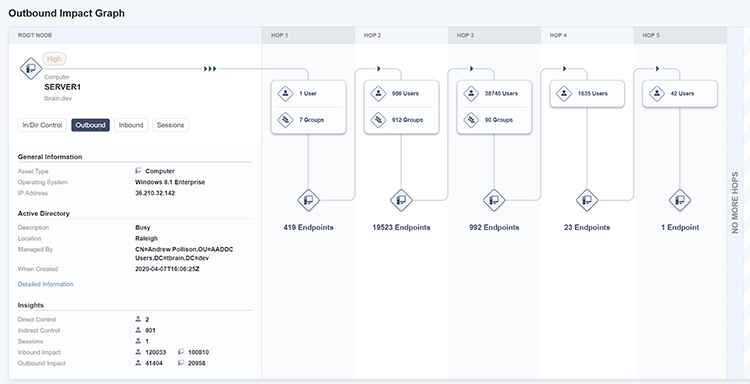

【Tanium Impact】

SolarWinds Orionが動作する端末は、環境内の特権を持つ可能性があり、そういった資格情報が保存されている可能性は否定できません。また SolarWinds Orionを実行しているサービスは、環境内の特権を持つサービスアカウントの下で実行される場合があります。

Tanium Impactは、SolarWinds Orionに関連付けられたActive Directoryアカウントの管理領域や、SolarWinds Orionを実行しているエンドポイントからの横方向への移動の可能性を特定するために活用できます。

Tanium Impactの上部にあるImpact Lookup検索バーを使用して、脅威があると検出されたエンドポイントのアウトバウンドインパクトを表示します。

アウトバウンドインパクトは、疑いのある端末からの横方向に資格情報を使い、どこまで影響があるかの可能性を示しています。

アセットの横にあるターゲットアイコンをクリックすると、ADのドメイン管理者権限最短パスが表示されます。

侵入の疑いを調査する一環として、このデータを使用して侵害の疑いがあるまたは既知のエンドポイントから作業を開始することができます。

また、このデータは、横方向への移動の可能性を見直すことに活用できます。ひとつのエンドポイントが環境全体に与える影響を制限するために、プロアクティブに使用することもできます。

【Tanium Reputation】

Tanium Reputationを使用している場合、既知の悪意のあるハッシュをブラックリストに追加することができます。

【Tanium Asset】

Tanium Assetを使用している場合は、全ソフトウェアをシンプルなレポートとして閲覧することができます。Assetはオンラインとオフラインのエンドポイントをレポートするため、現在オフラインでInteractの質問結果に表示されない端末の情報も一元的に閲覧できます。All Assetデフォルトレポートに以下のフィルタを適用し、新しいレポート名を付けて保存します。

※このようにフィルタを分割すると、最初にSolarWindsのベンダーをフィルタリングし、次にOrionのアプリケーション名を検索できます。Orionのプラグインやその他のコンポーネントには、報告が必要なものがあります。一例として、SolarWinds HighAvailability Orionプラグインがありますが、名前(インストールされているアプリケーション)に “solarwinds orion “が含まれている場合、単一のフィルタでは捕捉されません。また、フィルタは大文字小文字を区別しないため、すべて小文字を使用していることにも注意してください。

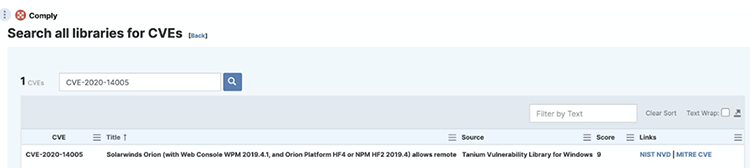

【Tanium Comply】

タニウムは、危険性のある SolarWinds Orionソフトウェアのバージョンを特定するためのシグネチャをリリースしています。コンプライアンススキャンに最新のシグネチャが含まれていれば、Tanium Complyを使用して該当端末を CVEに基づき報告することができます。

以下は、脆弱性のあるインスタンスを探す質問の例です。

168

Get Comply – Vulnerability CVE Search[CVE-2020-13169|CVE-2020-14005] from all machines

※上記は Questionによる検索になりますが、Tanium Complyのレポート機能を用いてレポート化することも可能です。

【Tanium Discover】

SolarWinds Orionマルウェアは、検出されないように一般的なセキュリティツールのサービスを無効にすることで知られています。Tanium Discoverを利用して、ネットワーク上のSolarWindsの脆弱性を持つ可能性のある管理端末および非管理端末のインターフェースを追跡することができます。インターフェースの追跡を支援するために、DiscoverラベルのコレクションをDiscoverラベルギャラリーで公開しています。

Solarwinds Orion label collection

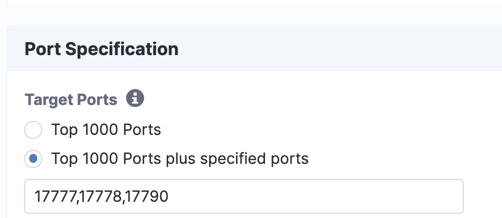

上記をインポートすると、いくつかのラベルがあります。最初のラベルは、既知のSolarWinds Orionが利用している ポート17777、17778、または17790が開いているかどうかを確認します。その他のラベルについては説明を割愛します。

Tanium Clientがインストールされていない管理されていないエンドポイントをスキャンするには、分散または集中型スキャンによって非管理端末として探索することができます。SolarWinds Orionの3つのポート(ポート17777,17778,17790)を追加できます。これらのポートをリモートスキャンに追加することで、Discoverは潜在的に脆弱な非管理端末のインターフェースを報告することができます。

【修復】

US-CERTは、インシデントに関連するSolarWinds Orion製品をインストールしたコンピュータへのインターネットアクセスをブロックすることを推奨しています。これを行うには、この記事の上部にあるTanium Interactの質問を使用して、SolarWinds Orion Core Servicesがインストールされている場所を確認します。次に、アクション「隔離の適用」を実行します。

隔離後もTanium Serverとの通信は継続されます。また指定した通信先とは引き続き通信が可能です。アプリケーションのパッチ適用やフォレンジックデータの回収を行うことができます。

【最後に】

SolarWinds Orion製品をお使いのお客様にとって、継続的にチェックが必要です。今後新しい情報や別のインシデントが起きた際も、上記タニウムの活用方法を応用することで、迅速に影響を特定して対処を実現することができます。

ブログ記事に関してご質問やご要望がございましたらこちらからお問い合わせください。